大家好!今天给各位分享几个有关cpu漏洞怎么攻击的知识,其中也会对cpu漏洞如何检测进行解释,如果能碰巧解决你现在面临的问题,别忘了关注本站,现在开始吧!

本篇目录:

- 1、病毒和入侵是如何利用漏洞进行攻击的

- 2、北大青鸟设计培训:网络攻击分为哪些方面?

- 3、英特尔再曝光漏洞是哪方面漏洞?

- 4、黑客常用的攻击手段有哪些

- 5、木马是怎么利用电脑系统的漏洞来进行攻击的?

- 6、攻击网站的常见方法有哪些

病毒和入侵是如何利用漏洞进行攻击的

1、一般的病毒都是通过软件传播的,大牛们会对病毒进行免杀,所以杀软检测不出来,当别人运行之后,病毒会修改注册表,启动项,甚至会自动关闭杀软,大多都会感染你电脑里的文件,以达到破坏的目的。

2、漏洞攻击是指利用软件或系统中存在的漏洞将目标系统入侵的方式。黑客可以通过扫描目标系统的漏洞,利用漏洞进行攻击。如SQL注入漏洞、XSS漏洞、文件包含漏洞等。

3、二是脚本执行漏洞,当用户选择播放一个特殊的媒体文件,接着又浏览一个特殊建造的网页后,攻击者就可利用该漏洞运行脚本。由于该漏洞有特别的时序要求,因此利用该漏洞进行攻击相对就比较困难,它的严重级别也就比较低。

4、利用操作系统漏洞传播病毒 利用操作系统存在的安全漏洞来进行攻击你的计算机,比如冲击波,震荡波。

北大青鸟设计培训:网络攻击分为哪些方面?

漏洞为黑客打开方便之门 数据显示,2018年一季度每家公司检测到的独特性漏洞检测增长了11%以上,七成以上公司遭受了严重漏洞攻击。

使用社交网络网络安全威胁遍及所有社交网络,SAS(STATISTICALANALYSISSYSTEM)的网络研究和开发副总裁BryanHarris认为,一些平台可能比其他平台承担了更多的安全风险。“LinkedIn是黑客获取财富的大来源之一,”他说。

数据包嗅探器数据包嗅探器是捕获的数据分组,其可以被用于捕捉密码和其他的应用程序的数据在传输过程中在网络上。

序列化的挑战和局限序列化的局限主要表现在以下两个方面:出现了新的对象传输策略,例如JSON、XML、ApacheAvro、ProtocolBuffers等。1997年的序列化策略无法预见现代互联网服务的构建和攻击方式。

离线服务器数据泄露公司数据库可能会托管在不接入互联网的服务器上,但这并不意味着对基于互联网的威胁完全免疫。无论有没有互联网连接,数据库都有可供黑客切入的网络接口。

英特尔再曝光漏洞是哪方面漏洞?

1、导语:英特尔又爆出芯片漏洞,影响涵盖Kaby Lake、Coffee Lake、Whiskey Lake和Cascade Lake芯片,以及所有Atom和Knights处理器。

2、英特尔称该新发现的漏洞为“变体4号”。该公司表示,尽管该最新变体与今年一月份发现的安全漏洞属于同种类型,但它使用了一种不同的获取敏感信息的方法。

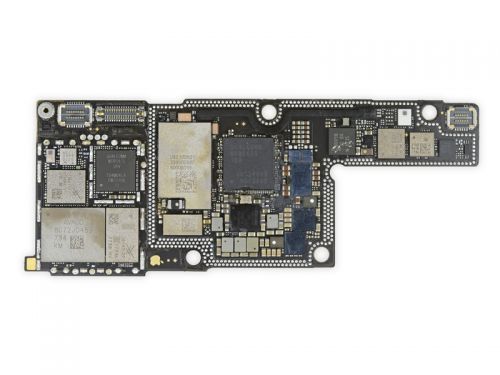

3、近日,英特尔CPU被曝出存在重大安全漏洞,这一漏洞能够导致黑客访问到个人电脑内核访问的内存数据,其中包括用户账号密码、应用程序文件,文件缓存等。

4、当漏洞在今年初曝光后,研究人员表示他们未来很可能会发现新的Spectre变体。本月早些时候,一家德国计算机科学杂志报道称,研究人员已经在英特尔芯片中发现“下一代”漏洞,并很可能在本月披露。

5、第一个漏洞称为“熔断”,其影响的是英特尔芯片,能让黑客绕过由用户运行的应用程序和计算机内存之间的硬件屏障,读取计算机内存数据,并窃取密码。

黑客常用的攻击手段有哪些

1、黑客的主要攻击手段包括:拒绝服务攻击、漏洞攻击、网络监听、电子邮件攻击、特洛伊木马、DDoS攻击等。

2、【考点】黑客入侵常用手段 【解析】黑客的攻击目标几乎遍及计算机系统的每一个组成部分。黑客常用的入侵方法有:诱入法、线路窃听、网络监测、特洛伊木马、服务拒绝、口令入侵、伪造签名、电子邮件炸弹、网络传播病毒等。故选ABCD。

3、拒绝服务。拒绝服务又叫分布式D.O.S攻击,它是使用超出被攻击目标处理能力的大量数据包消耗系统可用系统、带宽资源,最后致使网络服务瘫痪的一种攻击手段。

4、社工攻击 社工攻击,又称钓鱼攻击,是指利用社会工程学手段,通过欺骗等手段获取目标信息的过程。黑客可以通过伪造邮件、骗取短信验证码等手段,获取目标的账户和密码等敏感信息。

木马是怎么利用电脑系统的漏洞来进行攻击的?

首先,先跟你解释下什么叫木马:通过入侵电脑(比如网页、文件、漏洞等),伺机DAO取账号密码的恶意程序,它是电脑病毒中一种。

以达到攻击的目的。据统计,通过缓冲区溢出进行的攻击占所有系统攻击总数的80%以上。 造成缓冲区溢出的原因是程序中没有仔细检查用户输入的参数。危害:缓冲区溢出漏洞会被craker利用,而后进一步入侵主机。

你好 黑客一般通过木马、系统漏洞、远程控制等方式入侵电脑。木马主要通过下载危险软件、浏览陌生网站、接收陌生人发送的未知文件等方式感染系统。

您好 1,木马病毒入侵电脑的主要途径还是通过下载文件、恶意网站捆绑软件、邮件的附件等进行传播的。2,您可以到腾讯电脑管家官网下载一个电脑管家。

控制端端口,木马端口:即控制端,服务端的数据入口,通过这个入口,数据可直达控制端程序或木马 程序。 用木马这种黑客工具进行网络入侵,从过程上看大致可分为六步(具体可见下图),下面我们就按这六步来详细阐述木马的攻击原理。

首先,先跟你解释下什么叫木马:通过入亲电脑,伺机DAO取账HAO米码的恶意程序,它是电脑病毒中一种。

攻击网站的常见方法有哪些

其实最常见的方式就是采用网页篡改的方式来进行攻击,主要就是针对网站程序一些漏洞,然后在网站当中植入木马,将网页进行篡改。

钓鱼攻击:骗取用户的个人信息,通过伪造网站、电子邮件等方式欺骗用户输入敏感信息。 拒绝服务攻击:通过向目标服务器发送大量请求,使其无法正常响应其他合法用户的请求。

防御方法:设置Web应用防火墙可以保护网站不受跨站脚本攻击危害。WAF就像个过滤器,能够识别并阻止对网站的恶意请求。购买网站托管服务的时候,Web托管公司通常已经为你的网站部署了WAF,但你自己仍然可以再设一个。

目前常用的网站入侵方法有五种:上传漏洞、暴库、注入、旁注、COOKIE诈骗。上传漏洞:利用上传漏洞可以直接得到Web shell,危害等级超级高,现在的入侵中上传漏洞也是常见的漏洞。

到此,以上就是小编对于cpu漏洞如何检测的问题就介绍到这了,希望介绍的几点解答对大家有用,有任何问题和不懂的,欢迎各位老师在评论区讨论,给我留言。

微信扫一扫打赏

微信扫一扫打赏